Защита от вредоносных шпионских программ мобильных устройств на Android.

Наличие неполадок интернет-связи, возможно, говорит о работе в фоновом режиме вредоносных, шпионских, рекламных программ без ведома пользователя. Поэтому так важно определить, что на самом деле происходит во время ежедневного веб-серфинга.

В статье рассматриваются следующие вопросы:

-

Как узнать, к каким сайтам тайно подключается компьютер

-

Как скрыть свой трафик на Android

-

Почему приватный просмотр в браузерах не так уж приватен

Как узнать, к каким сайтам тайно подключается компьютер

Стоит отметить, что большинство сторонних брандмауэров, вероятно, способно предоставить полную информацию о заблокированных элементах, пытавшихся подключиться к сети. Но стоит учитывать, что некоторые приложения могут быть занесены в список исключений. Поэтому в данном случае лучше всего несколько раз перепроверить, чем положиться на работу сторонних программ.

Существует простой способ вычислить вредоносное ПО с помощью команды «netstat», введенной в окно командной строки. Она работает на Windows 8, 7, Vista, и XP. Данная служба генерирует список всего, что осуществило подключение к Интернету в указанный промежуток времени. Чтобы использовать команду «netstat», необходимо запустить окно командной строки с правами администратора. Пользователи Windows 8.x могут щелкнуть правой кнопкой мыши на «Пуск» и выбрать опцию «Командная строка (Admin)». Если же речь идет о Windows 7 или Vista, следует открыть меню «Пуск» и ввести «cmd.exe» в поле поиска. Выбрав необходимый результат и щелкнув по нему правой кнопкой мыши, нужно указать «Запуск от имени администратора» во всплывающем меню.

В командной строке необходимо ввести следующую команду и нажать Enter: «NetStat -abf 5> activity.txt». Опция «-a» показывает все соединения и порты, «-b» демонстрирует, какое приложение осуществляет подключение, а опция «-f» отображает полное DNS-имя каждого подключения для понимания, куда конкретно оно было осуществлено. Можно также использовать опцию «-n» для отображения IP-адреса. Опция «5» отвечает за запрос каждые 5 секунд о состоянии соединений для постоянного мониторинга, а результаты фиксируются в файле «activity.txt». После двух минут ожидания остановить запись данных можно, нажав сочетание клавиш «Ctrl + C».

Вышеназванный файл будет содержать список всех процессов на конкретном компьютере (браузеры, IM, почтовые программы и т.д.), которые получали доступ в Интернет в течение последних двух минут. Здесь же можно установить связь между конкретными службами и сайтами, к которым они подключались. Если список содержит подозрительные и незнакомые названия процессов или адреса веб-сайтов, необходимо осведомиться о назначении этих элементов в Google. Это может быть незнакомой системной функцией, от которой избавляться не стоит. Если же речь идет об исполняемом процессе некоторой программы, то следует тщательней выяснить его происхождение и степень угрозы.

Не только встроенный в систему инструмент позволяет следить за наличием сетевых вредоносных программ, запущенных в фоновом режиме. Утилита «TCPView» помогает не только обнаруживать нежелательное ПО, но и завершать подозрительные процессы. При первой загрузке программа может продемонстрировать огромное количество соединений от системных процессов до всякого рода интернет-адресов, но это, как правило, не следует воспринимать как сигнал о проблеме. Если все соединения находятся в состоянии «TIME_WAIT», значит, они закрываются.

Другим распространенным бесплатным инструментом является «CurrPorts». Он работает на Windows NT, Windows 2000, Windows XP, Windows Server 2003, Windows Server 2008, Windows Vista, Windows 7 и 8. Функционал инструмента отображает список всех открытых TCP/IP и UDP портов на конкретном компьютере. Дополнительным преимуществом ПО считается его портативность, проявляющаяся в отсутствии необходимости установки. Так, для того, чтобы начать сканирование, достаточно извлечь скачанный zip-файл и запустить «cports.exe». Для каждого порта в списке показывается информация о каждом процессе, который его использовал. Таким образом, можно выбрать отдельное соединение и закрыть его, скопировав информацию о нем в буфер обмена или сохранив в HTML- или XML -файл. Порядок отображаемых в главном окне «CurrPorts» столбцов легко изменить в директориях сохранения. Чтобы отсортировать список по определенной колонке, необходимо просто нажать на ее заголовок.

Программы и подключения к веб-сайтам, запущенные без ведома пользователя, могут оказать негативное влияние на работу компьютера в целом. Важно понимать, что подобные процессы могут быть как безобидными с точки зрения сетевой безопасности и защиты личных данных, так и создавать угрозу для конфиденциальной информации. Поэтому так необходимо периодически проводить анализ всех подключений с помощью описанных в статье бесплатных инструментов и выявлять те из них, что кажутся особенно подозрительными.

Как скрыть свой трафик на Android

Есть несколько проблем, относящихся к теме безопасности, которые порой связывают с понятием «паранойи», хотя на деле в основе интереса к ним лежит здравый смысл. Сегодня мы рассмотрим, как защитить от вторжения доступ к мобильным данным смартфона под управлением Android с помощью бесплатного программного обеспечения и простого SSH-туннеля.

Для осуществления безопасности конфиденциальной информации понадобится:

— устройство, работающее под управлением Android 1.6 или выше с root-правами;

— бесплатная копия SSH-клиента для Android;

— SSH-сервер для подключения.

Для начала следует разобраться с понятием «SSH-туннель». SSH — это сетевой протокол, позволяющий безопасно передавать в незащищенной среде другие протоколы. Технология нашла свое массовое применение в защите личных данных. К примеру, она используется при подключении к открытой точке доступа, находящейся в публичном месте. Как правило, одновременно несколько человек могут выходить в интернет с помощью нее. Существует ряд программ, таких как «Firesheep», позволяющих отследить трафик любого пользователя открытой точки доступа. Все данные, включая конфиденциальные, могут стать достоянием чьего-то любопытства. Если же в ситуации с публичной сетью применить возможности зашифрованного туннеля между устройством для выхода в Интернет и домашним роутером, используя именно SSH, трафик будет направлен на роутер, функционирующий в качестве прокси-сервера. Таким образом, отследить данные будет невозможно. Доступ к использованию SSH можно приобрести у компаний, специализирующихся на сетевой защите.

Если речь идет о смартфоне или планшете с ОС Android, для осуществления защиты описываемым в статье способом он должен обладать root-правами. SSH-туннель не является единственным SSH-инструментом доступным для Android-платформы, но специалисты чаще всего рекомендуют использовать именно его ввиду простоты конфигурации и доступности для обычного юзера. Туннель был изначально разработан для применения в Китае и других странах, в которых цензура ограничивает доступ к Интернету. Бесплатную копию клиента можно найти в магазине Google Play. После установки важно верно настроить все опции.

Для начала следует ввести свой IP и адрес используемого SSH-сервера. В разделе «Сведения об учетной записи» необходимо ввести имя пользователя и пароль, полученные во время покупки доступа к SSH. Этой информации достаточно, чтобы сформировать простую связь между SSH-туннелем и SSH-сервером с авторизацией на основе пароля. Каждый пользователь получает личный файл, содержащий ключ, который необходимо скопировать в директорию sdcard/sshtunnel/key/. Для того, чтобы использовать ключ, необходимо обратиться к меню, выбрать пункт «Key File Manager» и перейти к необходимому расположению файла.

Последним пунктом в настройке является раздел «Port Forwarding». Для ускорения процесса рекомендуется включить встроенный SOCKS прокси-сервер с целью повышения совместимости приложения с SSH-туннелем. Для этого необходимо просто установить флажок рядом с надписью «Use socks proxy».

После этого пользователю необходимо принять решение, нужно ли всему трафику проходить через SSH-сервер или выборочному объему, исходящему от определенных приложений. Для осуществления первого варианта взаимодействия следует выбрать «Global Proxy». Для выбора конкретного приложения для маршрутизации нужно выбрать пункт «Individual Proxy».

Есть ряд настроек, которые могут пригодиться для дальнейшего использования, поэтому важно понимать их назначение. Функция «Auto Connect» позволит подключаться к SSH-серверу каждый раз, когда он будет доступен. «Auto Reconnect» обеспечит переподключение в случае неожиданного разрыва связи. Опция «Enable GFW List» актуальна лишь для жителей Китая, так как предоставляет доступ ко всем сайтам, пострадавшим от государственной цензуры. Рядом с пунктом «Enable DNS Proxy» галочка стоит по умолчанию. В этом состоянии все DNS-запросы направляются через SSH-сервер. Если же его снять, то данные станут пересылаться по незащищенному каналу, поэтому не стоит менять значение функции.

Для того, чтобы установить SSH-связь, необходимо для начала узнать IP-адрес используемого мобильного устройства. Для этого в поисковой системе можно указать словосочетание «what is my ip». После этого важно активировать SSH-туннель, нажав на «Tunnel Switch» в верхней части экрана. Затем приложение уведомит об удачном подключении. Проверить функционирование службы можно, обратившись снова к поисковой системе с запросом об IP-адресе. В том случае, если он соответствует адресу SSH-сервера, программа настроена правильно, а данные остаются защищенными.

Почему приватный просмотр в браузерах не так уж приватен

Любой браузер хранит в своей истории посещений некоторые вещи, о которых не обязательно знать никому, кроме владельца устройства для выхода в сеть. Искал ли человек втайне подарок для своей второй половины или новую вторую половину, совершенно неважно. Существует много причин желать сохранить информацию о последних посещенных страницах в интернете в секрете.

Есть несколько различных способов добиться своей цели в этом вопросе. Выбор конкретного метода можно сделать, определившись, от кого необходимо скрыть историю посещений. Если речь идет о втором владельце устройства, то подойдет режим приватного просмотра. Но вот в чем дело: веб-сайты, которые пользователь посещает в режиме приватного просмотра, запрещающего странице сохранять информацию о посетителе, могут быть впоследствии обнаружены. Даже если люди, использующие тот же компьютер, не могут узнать, какие сайты он посещал, его интернет-провайдер и веб-страницы смогут. Вот как это работает.

Браузеры Safari, Google Chrome, Firefox, Opera и Internet Explorer имеют отдельные режимы просмотра, которые можно использовать, чтобы убедиться, что веб-сайты, на которые заходит пользователь, не появляются в истории посещенных страниц. Как правило, браузер фиксирует синхронный протокол страницы и хранит информацию о том, что было введено в поисковых и информационных формах в ее пределах.

Если юзер нашел для себя удивительную футболку в интернет-магазине, но ему не удается вспомнить адрес сайта или наименование артикула, он всегда может обратиться к браузеру, который будет хранить эту информацию. Обратная сторона медали заключается в том, что тот же браузер сохранит куки (cookies) с сайтов, — небольшие файлы, которые помогают адаптировать страницу для конкретного компьютера.

Включение режима приватного просмотра позволяет сообщить браузеру команду не записывать, какие сайты были просмотрены, и не загружать куки. Правильная настройка учетной записи при посещении интернет-магазина ювелирных изделий в режиме приватного просмотра с целью найти обручальное кольцо для подруги предотвратит крах сюрприза, запрещая браузеру демонстрировать рекламу колец, основанную на поисковых запросах, девушке, использующей то же устройство.

Тем не менее, есть несколько недостатков в такой защите, которые могут стать причиной утечки информации в браузере. В 2010 году профессоры Стэнфордского университета обнаружили, что в то время, как Firefox не записывает историю в режиме приватного просмотра, он по-прежнему ведет учет того, на каких сайтах были установлены SSL-сертификаты, отвечающие за безопасный, зашифрованный обмен информацией, обозначенный префиксом HTTPS перед основным адресом. Таким образом, если с веб-сайта был скачан сертификат SSL или ему была отправлена команда специально останавливать показ всплывающих окон и загружать куки, вся информация о проделанных операциях в Firefox сохраняется. Кроме того, посещение сайтов с помощью браузера Google Chrome в режиме инкогнито с авторизированным аккаунтом Google также приведет к тому, что браузер запомнит историю посещений и куки.

Даже если режим приватного просмотра не ведет учет посещенных сайтов, доступ к этим данным можно получить, отслеживая информацию с помощью интернет-протокола и IP-адреса. Он используется как идентификатор, поясняя, кто является пользователем и откуда он осуществляет подключение к сети. Любое устройство, которое имеет доступ к интернету, обладает IP-адресом. Так как каждый отправляемый в сеть запрос привязан к IP-адресу, любой человек с возможностью мониторинга может отследить местоположение отправителя и получателя. Режим приватного просмотра может скрыть историю посещений, но не способен предотвратить профессиональную слежку. Интернет-провайдер, правоохранительные органы и любой веб-сайт, устанавливающий отслеживающие куки или имеющий доступ к истории поиска, могут шпионить за пользователем. Кроме того, все, что было скачано, и любые закладки, которые были сохранены в течение приватного сеанса просмотра, останутся в памяти компьютера.

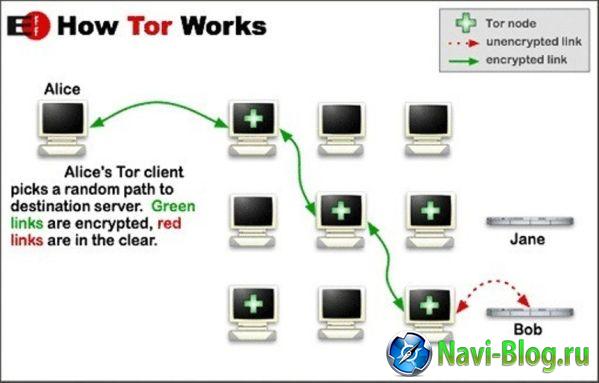

В итоге мы имеем то, нет ни единого способа избежать слежки за запросами в интернете с помощью IP-адреса. Тем не менее, есть методы его скрытия. «Tor», ранее известный как «The Onion Router», — это сеть, позволяющая пользователям просматривать веб-страницы анонимно, маршрутизируя трафик через группу компьютеров перед непосредственным подключением к конечному пункту назначения. Это оставляет запрос не связанным с IP-адресом отправителя, поэтому даже правоохранительным органам сложно получить доступ к подобным сведениям. Не существует идеальных систем, но «Tor» функционирует примерно с 2005 года и достаточно хорошо справляется с поставленными задачами.

Еще одним инструментов пользователей, предпочитающих режим инкогнито, является частная поисковая система «DuckDuckGo», которая не хранит личную информацию, не посылает ее веб-сайтам, к которым юзер получает доступ с помощью ее функционала. Страницы определят местоположение запроса по IP-адресу, но не смогут установить те поисковые фразы, которые привели пользователя на них. Частично это решит проблему со сторонней рекламой и фильтром поисковых запросов.

В итоге можно сделать вывод, что приватные режимы просмотра с популярных браузерах только создают иллюзию сокрытия истории посещения от других пользователей. На деле же существуют способы обойти эту защиту. Тем не менее, пока разрабатываются инструменты для соблюдения приватности в той или иной степени, их использованием не стоит пренебрегать.

Современное мобильное устройство для автомобиля вы можете приобрести здесь: [sc:kupit-v-android-car ]

Источник: mobiledevice.ru